Alerte virus type Ransomware OMG!

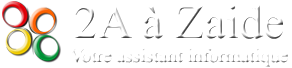

Les virus gendarmerie et Hadopi

Les virus gendarmerie et Hadopi

Nous connaissons les virus types « Gendarmerie » et ses multiples variantes qui bloquent complètement l’accès à l’ordinateur. Le déverrouillage s’effectuant par le règlement d’une amende par le biais d’un voucher Ukash ou autre acheté dans un bureau de tabac. Procédé aléatoire car vous n’êtes pas certain de débloquer la situation même après payement.

Bien entendu il s’agit d’une escroquerie, ni la gendarmerie ni Hadopi ne sont à l’origine de cela.

Le meilleur moyen de récupérer sa machine en état est de faire appel à votre réparateur informatique préféré qui connait les procédures de nettoyage ou tenter une aide avec les forums spécialisés.

Les virus ransomware crypté

J’ai été confronté le lundi 16/09/2013, ainsi que bon nombre de collègues informaticiens, à un virus ransomware OMG! crypté.

A première vue cela ressemble à un virus mais selon les investigations il s’agit plutôt d’un « hacking »… nous verrons cela plus bas.

Le principe est le même mais le plus grave, est qu’un grand nombre de fichiers sont renommés avec une extension OMG!. Pire encore, ils sont aussi cryptés avec un codage cipher RSA1024 sur 1024 bits, c’est à dire indéchiffrables et irrémédiablement perdus sauf, peut être… si vous payez la rançon demandée.

Ci-dessous le charmant message de notre pirate:

I’m sorry to trouble you,but if you are reading this text (read this carefully), it means that your important files (photos, videos, documents, archives, databases, backups, etc.) which were crypted with the strongest military cipher RSA1024.

I’m sorry to trouble you,but if you are reading this text (read this carefully), it means that your important files (photos, videos, documents, archives, databases, backups, etc.) which were crypted with the strongest military cipher RSA1024.

No one can`t help you to restore files without our decoder. Photorec,RannohDecryptor etc are useless and can destroy your files.

If you want to restore files, send e-mail to gxxxxxk@mailservice2.com with the file « how to get data.txt » and 1-2 encrypted files less than 1 MB.

You will receive a decrypted samples and our conditions how you`ll get the decoder.

Follow the instructions to send payment.

N.B. Remember, we are not scammers.We don`t need your files.All data will be restored absolutelly. Your guarantee-decrypted samples.

Traduction

Je suis désolé de vous faire du mal, mais si vous lisez ce texte (à lire soigneusement), cela signifie que vos fichiers importants (photos, vidéos, documents, archives, bases de données, sauvegardes, etc.) ont été cryptés avec les plus forts codage militaires cipher RSA1024.

Nul ne peut vous aider à restaurer les fichiers sans notre décodeur. PhotoRec, RannohDecryptor etc sont inutiles et peuvent détruire vos fichiers.

Si vous voulez restaurer les fichiers – envoyer un e-mail à gxxxxxk@mailservice2.com avec le fichier «how to get data.txt » et 1 ou 2 fichiers cryptés de moins de 1Mo.

Vous recevez un échantillons décrypté et nos conditions pour obtenir le décodeur.

Suivez les instructions pour envoyer votre paiement.

N.b. : n’oubliez pas, nous ne sommes pas des fraudeurs. Nous n’avons pas besoin de vos fichiers. Toutes les données vous seront absolument restaurées.

Votre garantie, vos échantillons décryptés.

Voila, tout est dit, même les sauvegardes sont affectées. Visiblement pas mal de serveurs d’entreprises sont touchés, dans mon cas c’est un serveur Windows 2003. Nous sommes de plein pied dans le terrorisme informatique avec chantage.

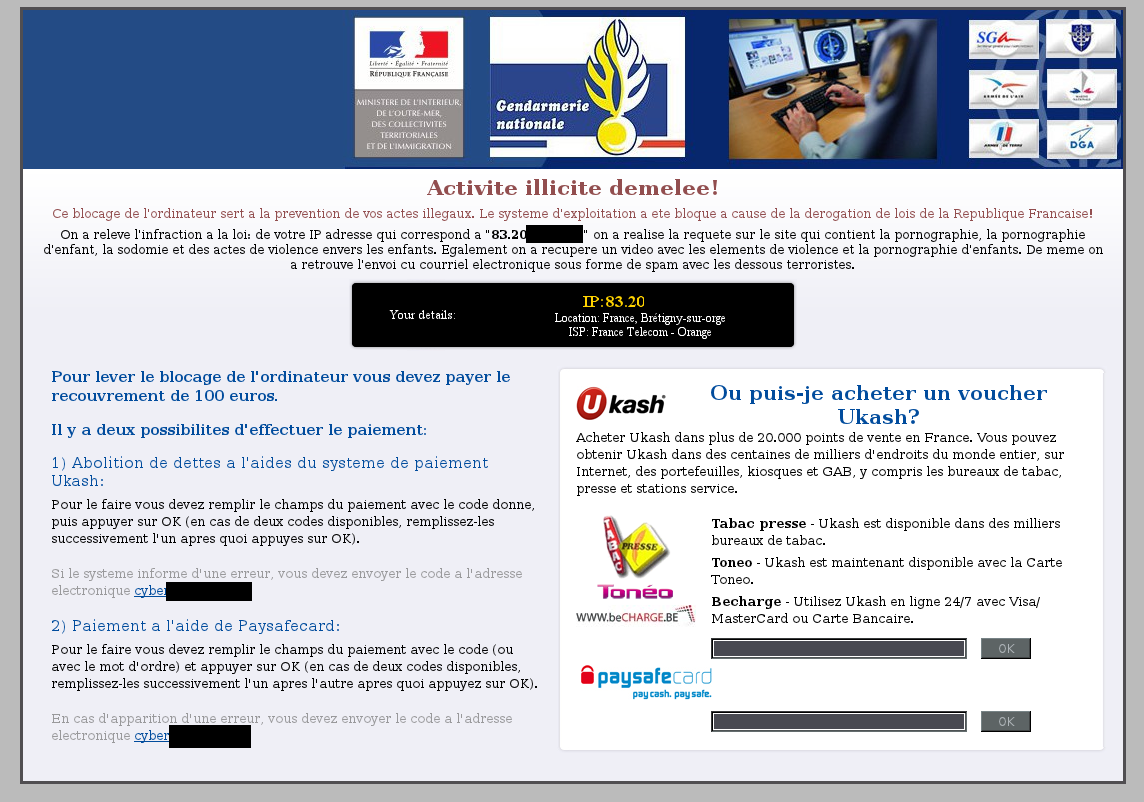

Quelques solutions pour prévenir

- Mettre à jour son PC, son serveur et son antivirus

- Ne pas cliquer sur n’importe quoi sur internet

- Ne pas brancher de clé USB d’origine incertaine

- Effectuer des sauvegardes régulières sur des supports externes

- Sur un disque dur externe que vous débranchez (rappelez-vous, même les sauvegardes sont détruites si le disque reste branché)

- Pour les sauvegardes journalières en entreprise, sauvegardes sur bandes remplacées tous les jours

- Pour les sauvegardes sur disques durs externes, alternez régulièrement les supports de sorte à toujours avoir au moins un support « saint »

- La solution d’externalisation des données et aussi une excellente solution (voir l’article SCB)

- Avoir un mot de passe fort surtout sur les serveurs et encore plus sur le compte d’administrateur.

Le hacking

Le hacking consiste à rentrer dans votre PC par une faille de sécurité et à en prendre le contrôle.

Le hacking consiste à rentrer dans votre PC par une faille de sécurité et à en prendre le contrôle.

Dans le cas de l’attaque OMG! le pirate serait entré par le port 3389 qui sert au bureau distant.

- Un port est une porte d’entrée ou de sortie directe dans ou depuis un ordinateur.

- Chaque port à une fonction bien précise par exemple:

- Port 80 http: pour naviguer sur internet

- Port 25 sortant pour envoyer un email

- Port 110 entrant pour recevoir les emails

- etc… Voir la liste sur: http://www.frameip.com/liste-des-ports-tcp-udp/

Ces ports ou portes d’entrées ou de sorties sont filtrés par le firewall qui va laisser entrer ou sortir des données de votre ordinateur.

Si l’on n’a pas besoin d’un port on le laisse fermé pour éviter son utilisation. Vous fermez les portes à clé de chez vous quand vous partez pour éviter les intrusions, c’est du pareil au même.

Notre cas d’école:

Ici le hacker est entré par le port 3389 qui sert au bureau distant. Le bureau distant est utilisé pour pouvoir travailler sur un PC, un Serveur, un Mac … depuis n’importe quel endroit de la terre à partir d’un autre ordinateur et à condition de connaitre l’adresse IP de la Box ADSL.

Si ce port est ouvert dans l’ordinateur, et la redirection de port programmée dans le modem ADSL (laissez tomber là ça devient trop technique)… notre Hacker est déjà dans l’ordinateur, il ne reste plus qu’à rentrer l’identifiant de l’administrateur, par exemple: admin, administrateur, administrator, jusque là c’est simple. Il ne reste plus qu’à trouver le mot de passe, voyons cela… par exemple admin, Admin, root etc…. On peut toujours essayer.

Si le mot de passe est trop simple notre hacker entre dans le PC comme une lettre à la poste, et là, c’est la fête car il a le contrôle total et peut faire ce qu’il veut. « Tiens ! si je cryptais les données et demandais des sous pour les rétablir », se dit-il… CQFD.

Scanner de ports

Vous allez me dire, avant que le gars trouve l’adresse IP de ma box, vérifie que le port 3389 soit ouvert, trouve l’identifiant et le mot de passe d’administration, je suis tranquille.

Vous allez me dire, avant que le gars trouve l’adresse IP de ma box, vérifie que le port 3389 soit ouvert, trouve l’identifiant et le mot de passe d’administration, je suis tranquille.

Détrompez-vous, il y a des logiciels de sécurité qui font cela très bien, avec de nombreux plugins, il n’y a plus qu’a lire les résultats.

- On entre une plage d’adresses IP à scruter

- Pour chaque adresse IP trouvée en connexion on vérifie les ports ouverts « tiens! le 3389 »

- Ensuite on essaye une liste prédéfinie d’identifiants couramment utilisés et de mots de passes.

- Et voila le rapport sort; au travail.

Si le gars est doué, il peut aussi automatiser la suite des évènements, lancer la procédure et aller au restaurant pendant ce temps là.

- Génération d’une clé de cryptage aléatoire,

- Génération du fichier texte « how to get data.txt »,

- Compilation du programme de cryptage,

- Copie et exécution du logiciel de cryptage OMG! sur l’ordinateur visé,

- Effacement du logiciel de cryptage (comme ça plus de trace),

- Copie du fichier texte sur l’ordinateur victime,

- On se déconnecte et on passe à l’adresse IP suivante.

Le lendemain il reçoit 200 emails d’aux secours et 200 fois 200 €. S’il ne se fait pas gauler, c’est 40000 € dans sa poche pour la journée.

Plusieurs de mes collègues ont choisi de payer les 200 € demandés. Le hacker leur a retourné le décrypteur et ils ont pu récupérer leurs données.

Tous les moyens sont bons pour extirper de l’argent. La cyber criminalité n’a pas fini de faire parler d’elle et les petits malins toujours plus malins.

ShareSEP

2013